位于瑞士巴塞尔的独立安全研究人员Jannis Kirschner周日搜索了流行的消息应用程序Telegram的桌面版本。

谷歌的第二个结果是一则广告,直接将他引向伪装成Windows桌面版Telegram的恶意软件。乍一看很像是官方网站,以至于Kirschner说他 “自己差点上当”。

这是恶意软件分发者的常见伎俩,他们使用与在线商家相同的广告工具来吸引人们。谷歌对其广告生态系统进行了检查,以阻止滥用,但恶意广告仍然是一个长期存在的问题。

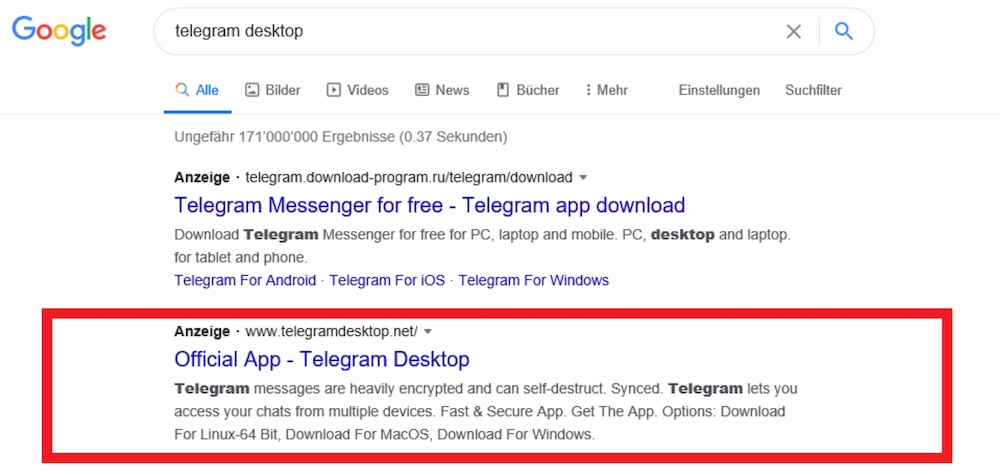

这是Kirschner对Telegram谷歌恶意软件的广告截图,该广告在搜索结果中排名第二。

Kirschner在他的网站Suid Vulnerability Research上做了技术性的报道,他深入研究了这次活动,其中涉及三个具有欺骗性的 Telegram 相关域名。

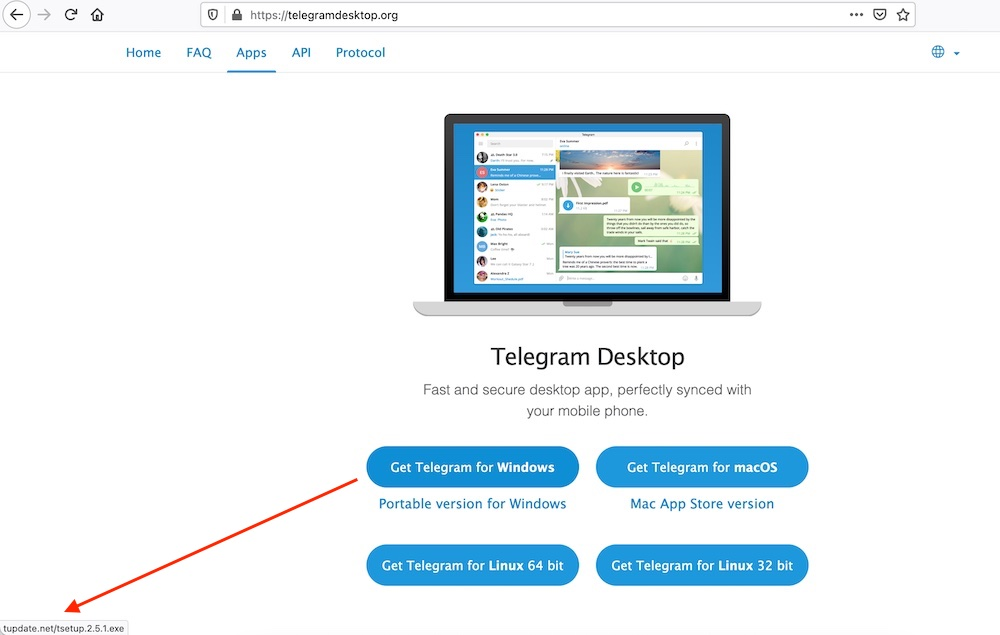

虽然访问其中一个网站telegramdesktop.com,现在会触发谷歌安全浏览工具的警告,认为其不安全,但其中两个网站仍在活动。那就是telegramdesktop.net和telegramdesktop.org。Kirschner已经向谷歌报告了这些网站。

OpSec错误

这三个被欺骗的网站都是Telegram网站的克隆。所有克隆网站上的链接都重定向到Telegram的合法域名desktop.telegram.com。但有一个链接被换掉了,也就是Windows版Telegram桌面的可执行文件。

Kirschner说,不管是谁在运行这些网站,都犯了一些操作上的安全错误,这说明了这次活动的成功程度。.com和.net网站已经有2746次恶意Windows可执行文件的下载,第二阶段的恶意软件随后被推送了129次。Kirschner说,.org网站在短短两天内就抢先下载了529次。

无论谁是恶意软件活动的幕后黑手,都使用Bitbucket–Atlassian的一个类似GitHub的替代方案–来托管它。持有恶意软件的软件仓库可以访问,这使得Kirschner可以看到下载数量。

“对于交付恶意软件来说,一个repo可能是一个糟糕的选择,因为它非常详尽(下载数量,时间和其他文件),”Kirschner说。”最大的操作安全错误是他们没有清理repo的一个元数据,这导致我发现了提交信息和他们的电子邮件地址。”

这个虚假网站上的所有链接都指向Telegram主网站内的真实链接–除了Windows可执行文件,它是恶意软件。

提交仓库中列出了一个用户昵称 “TrustVarios “和一个邮箱。”beertmp+dtemn@gmail.com。Kirschner说,同一个团体或个人可能建立了所有的网站。 “我相信这是同一个威胁行为者或集团,因为TTPs[战术、技术和程序]是相同的,而且所有网站都是在一个非常接近的时间框架内建立的,使用相同的主机和证书授权,”他说。 在Bitbucket等服务上托管恶意软件至少提供了暂时的优势。Bitbucket表面上的链接通常被认为是合法的,攻击者有一个滥用的窗口,直到有人报告一个恶意的存储库,然后必须删除。Kirschner说,这些方法有助于从技术过滤和人工审查中掩盖活动,但不一定能很好地扩展。 安全公司Cybereason在2020年2月的一份报告描述了半数以上的信息窃取者,密码窃取者,勒索软件和其他恶意软件,坏人放在Bitbucket上。 “攻击者利用Bitbucket轻松更新有效载荷,并同时分发许多不同类型的恶意软件,”Cybereason写道。”为了逃避检测,他们拥有一系列的用户配置文件,并持续更新他们的存储库,有时甚至频繁到每小时一次。” 信息安全媒体集团本周注意到了这种交换行为。在telegramdesktop[dot]org上,恶意Windows文件的链接在周三早上的两个小时内从托管在Bitbucket上切换到了另一个域tupdate[dot]net。后一个域名目前已经被其托管商暂停,Bitbucket也已经删除了恶意二进制文件。

第二阶段:AZORult Infostealer

telegramdesktop[dot]com网站似乎是在摩尔多瓦的一个共享托管服务上。”该网络服务自我宣传说它接受比特币作为支付选项,所以它似乎是犯罪分子的一个很好的主机,”Kirschner写道。

Kirschner说,该域名是在2020年12月29日注册的。但在互联网档案馆的Wayback Machine上搜索显示,2018年4月左右telegramdesktop[dot]com重定向到合法域名telegram.org。然而在2018年10月,根据DomainTools的记录,该域名已经过期。

“我假设那个域名曾经属于telegram,只是过期后被犯罪分子接管了。”Kirschner说。

网站上托管的恶意软件TGInstaller.exe是一个.NET可执行文件。在得到安装之后,第二阶段的有效载荷是AZORult,根据安全公司趋势科技的数据,AZORult是一种常见的信息窃取器,大约在五年前出现,最早在俄罗斯地下论坛上出售。

“AZORult被用于针对一个流行的VPN服务的恶意广告活动,以及新冠疫情相关的内容”Kirschner写道。 AZORult被设计用来窃取登录凭证、加密货币钱包、Telegram消息和谷歌Chrome浏览器中的许多项目,包括cookies、自动填充信息、密码和位置数据。

1 评论

1 Pingback